Oracle数据库预防比特币勒索病毒攻击教程!

勒索病毒文件恢复2017,Oracle数据库预防比特币勒索病毒攻击教程,其实比特币勒索病毒最早是用来攻击Oracle数据库的,而且Oracle数据库一旦被比特币勒索病毒攻击之后损失极其惨重,下面为大家带来了Oracle数据库预防比特币勒索病毒攻击教程!

最近,很多用户遭遇到数据库的安全问题,我们在此提示所有Oracle数据库用户关注此问题。云和恩墨技术团队也准备好随时帮助用户应对和处理这样的困境。

问题症状:

登录数据库时,提示数据库被锁死,黑客提示发送5个比特币可以解锁。

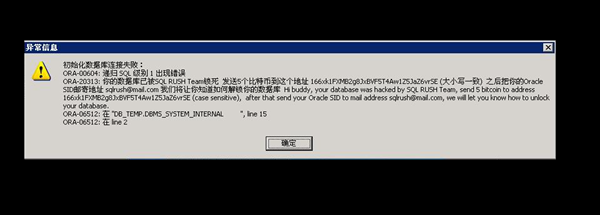

如果从客户端登录,你获得的提示信息示例了能如下:

在数据库的日志中,可能获得的信息如下:

问题原因:

根据我们收集的信息分析,这个问题的原因是:

如果用户从某些不明来源下载了PL/SQL Developer工具后(尤其是各种绿色版、破解版),这个工具的安装目录存在一个脚本文件AfterConnect.sql,正常安装这个脚本是空文件,但是被注入的文件,该脚本包含了一系列的JOB定义、存储过程和触发器定义。

受感染的AfterConnect.sql脚本开头伪装非常正常的代码:

实质内容却是加密的恶意代码:

create or replace procedure "DBMS_SUPPORT_INTERNAL " wrapped

ipVwwg0NcTPZ3Z46BQqqVlW/f91N+YSzjDJV+ZQUuE5EGR366

EJMlfvzRE58yt6OZc4KSTcpvVvL2DbSsleURlQZtls3WJA5pz/M0+jPWnkT4FjkVuBeLaMdy

数据库,执行触发器阻止后续的用户登录,并通过任务Truncate数据库表。

我们强烈建议用户检查数据库工具的使用情况,避免使用来历不明的工具产品。

我们强烈建议:采用正版软件,规避未知风险。

安全漏洞:

几乎绝大多数客户端工具,在访问数据库时,都可以通过脚本进行一定的功能定义,而这些脚本往往就是安全问题的漏洞之一,来历不明的工具是数据库管理大忌,以下列出了常见客户端工具的脚本位置,需要引起注意:

SQL*Plus: glogin.sql / login.sql

TOAD : toad.ini

PLSQLdeveloper: login.sql / afterconnect.sql

处置建议:

如果您的数据库已经遭受攻击和数据损失,可以紧急联系云和恩墨的服务团队,我们可以帮助您处理数据修复事宜。云和恩墨的ODU产品,可以在数据丢失后最大限度的恢复数据。

事件回顾:

2015年9月,XcodeGhost入侵苹果iOS事件在业内引起不小震动。事件起因为不知名黑客向iOS应用开发工具Xcode植入恶意程序,通过网盘和论坛上传播,被感染的App并以此劫持苹果用户相关信息。来自多个安全团队数据显示,病毒感染波及AppStore下载量最高的5000个App其中的76个,保守估计受影响用户数超过一亿。

2012年2月,中文版putty等SSH远程管理工具被曝出存在后门,该后门会自动窃取管理员所输入的SSH用户名与口令,并将其发送至指定服务器上。

以上就是小编为您带来的关于“Oracle数据库预防比特币勒索病毒攻击教程!”的相关内容,希望这篇文章能够帮助到大家。